4 perguntas-chave

A implementação da diretiva NIS2 traz consigo mudanças e desafios importantes para as empresas. Ao contrário da sua antecessora, a NIS1, que se focava nos prestadores de serviços essenciais formalmente designados, a NIS2 amplia o seu alcance a médias e grandes empresas de setores críticos, bem como a outras entidades que cumpram com certas características específicas. Este artigo aborda quatro perguntas chave que as empresas devem considerar para avaliar o seu impacto e preparação face à NIS2, desde a identificação dos sistemas de informação e operação afetados até à avaliação do nível de conformidade atual e da eficácia na implementação do plano de adaptação.

- A minha empresa é afetada?

Um dos aspetos que diferencia a NIS2 da NIS1 é o seu âmbito de aplicação. Enquanto a NIS1 estava basicamente reservada a entidades formalmente designadas como prestadores de serviços essenciais dentro de diferentes setores críticos, a NIS2 alarga o seu âmbito a médias e grandes empresas de setores críticos e a outras entidades que, independentemente do seu tamanho, cumpram com certas características, como por exemplo:

- Prestação de serviços específicos (como prestadores de serviços de confiança ou de DNS).

- Ser o único fornecedor a prestar um serviço essencial num estado-membro.

- Ser uma entidade crítica formalmente designada.

Em alguns casos, o enquadramento é claro, pois a pertença ao setor e ao subsetor não oferece margem para dúvidas, mas noutros casos, há certas nuances que geram incertezas, como quando se faz referência a uma diretiva concreta que define o setor, mas cuja interpretação é ambígua.

- Dentro da minha empresa, que sistemas de informação e operação são afetados pela NIS2?

Para implementar um bom plano de adequação, a primeira ação é identificar os elementos IT/OT/IoT afetados pela diretiva (ativos). Esta identificação será mais ou menos complexa dependendo da dimensão do conjunto de ativos e do grau de maturidade que a organização tem em matéria de gestão de ativos IT/OT/IoT. Assim, encontramos uma variedade de situações: organizações onde os inventários estão “na cabeça” de alguns técnicos, organizações com alguns inventários realizados manualmente, mas que podem não estar completos ou atualizados; e outras organizações, mais maduras, onde existem inventários formais, ou seja, completos e atualizados.

O risco de não identificar os ativos é que eles não sejam considerados no plano, ou seja, o que não se identifica agora, não se protegerá depois (e o que não se proteger poderá resultar em incumprimentos ou, pior, em ciberincidentes).

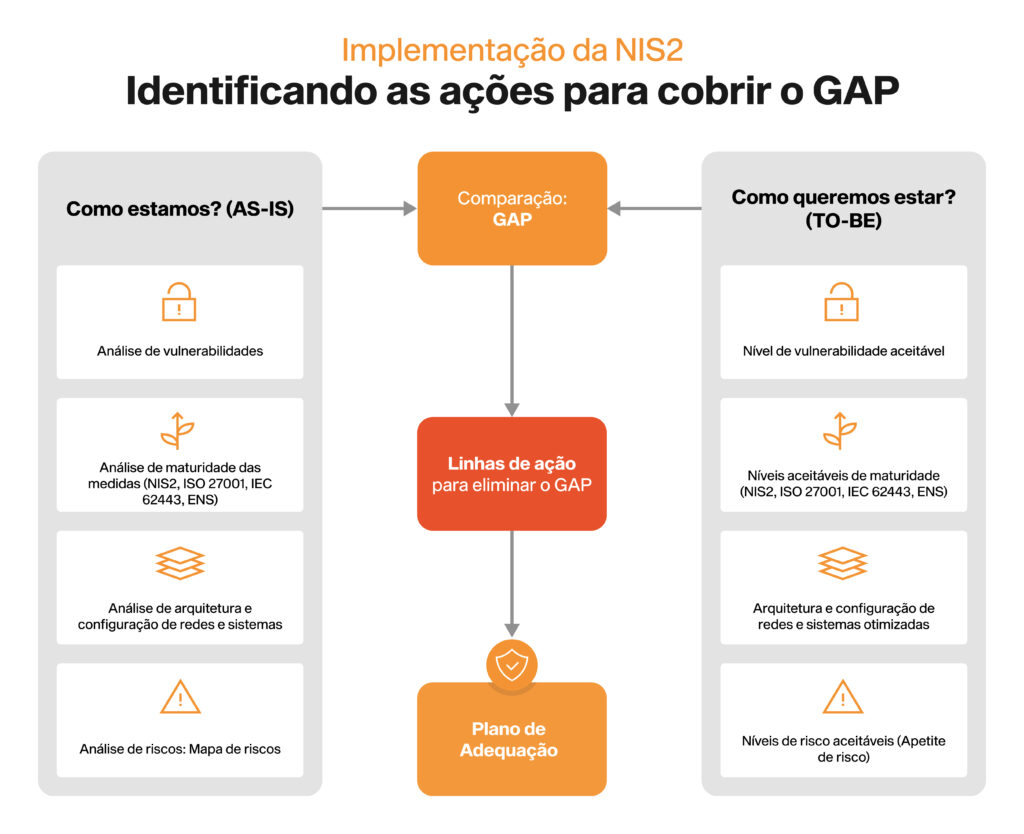

- Qual é o nosso nível de conformidade atual?

Não é incomum que a área de IT tenha um alto nível de segurança, até certificado na norma ISO 27001 ou no Centro Nacional de Cibersegurança, mas que a área OT não possua o mesmo grau de maturidade, sendo exatamente esta a parte afetada. Nestes casos, a estratégia de implementação contemplará como ponto de partida as medidas de segurança da área IT para realizar uma análise de lacunas, aproveitando o que possa ser comum com OT e, a partir daí, identificar as ações de melhoria (plano de adequação).

[Avaliação de níveis de maturidade: do AS-IS ao TO-BE]

- Estamos preparados para implementar o plano de forma eficaz e cumprir com os prazos?

Tudo dependerá da dimensão do plano, mas sem dúvida um modelo de execução organizado ajudará a uma implementação mais eficaz. Neste modelo, considerar-se-ão os papéis de execução (matriz RACI, incluindo fornecedores), os mecanismos de acompanhamento e as sinergias e coincidências com outra legislação (CNCS, ISO 27001, ENS 5G no caso dos operadores móveis…).