La ejecución gestionada del plan como factor de éxito

Una vez identificados los activos y analizada su situación de ciberseguridad (madurez, riesgo, vulnerabilidades), es decir, la situación actual (AS-IS), el siguiente paso será evaluar estos niveles. Para realizar esta evaluación, será preciso compararlos con unos niveles aceptables (TO-BE) dentro de cada escala de valoración.

En artículos anteriores describimos el proceso para diseñar y disponer del plan de adecuación a la NIS 2:

Una vez definido el Plan de adecuación, el siguiente paso será llevar a cabo su ejecución. Para que esta ejecución sea llevada a cabo en tiempo y forma con éxito es precisa una gestión y coordinación en los siguientes términos:

1. Desglose pormenorizado de tareas. Las acciones del plan se desglosarán a un nivel pormenorizado en tareas y subtareas que tendrán un carácter implantador, no necesitando más estudios o investigaciones para poder ejecutarse. Estas tareas incluirán calendarios preciso de ejecución.

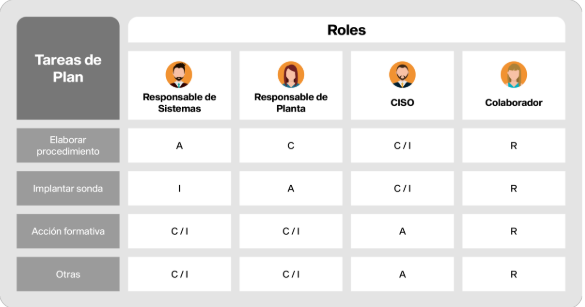

2. Asignación de responsabilidades. Tras el desglose, se asignarán ejecutores y responsables. En este sentido, se recomienda la creación de una matriz RACI (siglas en inglés de “Responsible, Accountable, Consulted, Informed”) como mecanismo de asignación de responsabilidades en la ejecución. Así pues, para cada acción o grupo de acciones se identificarán los siguientes roles:

· Responsable (Responsible). Es la persona encargada de realizar las tareas en sí y, en caso de que una tarea tenga más de una persona, se designaría a una de ellas como Responsable, para que haya un único interlocutor.

· Aprobador (Accountable). Este rol se responsabiliza del seguimiento y supervisión de la ejecución de las tareas, aprobando el resultado del trabajo. Para desarrollar su rol interaccionará con el responsable que esté asignado a la tarea (R).

· Consultado (Consulted). Este rol se corresponde con la persona o grupo de personas especialistas a los que se les puede consultar por información relacionada con las tareas realizadas por el responsable (R) y supervisadas por el aprobador (A). Por lo tanto, deberán tener el suficiente conocimiento y experiencia como para poder opinar y asesorar sobre dichas tareas.

· Informado (Informed). Será la persona o grupo de personas a las que se les informará sobre la marcha de los trabajos (grado de avance, resultados y cambios, entre otros aspectos).

3. Puesta en marcha. Una vez asignados los roles empezará la ejecución del plan, que, además de la propia ejecución llevada a cabo por los responsables (R), tendrá una componente continua de seguimiento (realizado por los aprobadores A), de asesoría (realizada por los consultados C) y reporting (a los informados I).

En este sentido, se recomienda la implantación de una oficina técnica, que aglutinaría todas las funciones anteriores, velando por que no solo se implementen las acciones del plan sino que también haya una adecuada gestión.

Las acciones del plan podrán ser de diferente tipología.

Las acciones a llevar a cabo en el plan podrán ser de diferentes tipologías, por lo cual el equipo ejecutor será multidisciplinar, aglutinando expertos de ciberseguridad, legales, de sistemas y comunicaciones entre otros. Dado que en el alcance podrá haber tanto sistemas de información (IT) como de operación (OT e IoT) dentro del equipo ejecutor se deberá contar con personal especialista en ciberseguridad en ambos entornos, quienes podrán interaccionar para que se tengan en consideración los aspectos que sean comunes y se pueden integrar.

Las acciones podrán ser de carácter documental, por ejemplo, desarrollar políticas y procedimientos. También podrán ser de carácter técnico, como, por ejemplo en los entornos OT/IoT, instalar una herramienta de monitorización, de la que ya se hablo en la etapa Plan para la identificación continua de elementos OT/IoT y de sus vulnerabilidades. Y, por supuesto, también habrá acciones de carácter organizativo, tales como las relacionadas con la gestión de proveedores (cada vez más ciberincidentes en entornos OT/IoT vienen causado por vulnerabilidades en la cadena de suministro), la formación y la gestión de ciberincidentes.

La evaluación periódica de la eficacia de las medidas y toma de acciones de mejora

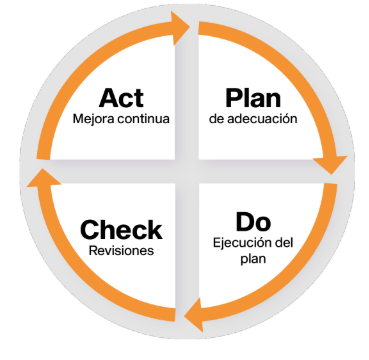

Por último, y en línea con el ciclo de mejora continua (PDCA: Plan-Do-Check-Act), tras la ejecución, o en puntos intermedios de la misma, es importante que se realicen auditorias de NIS2 objetivas e imparciales y medición de indicadores (Check). Esto servirá para la verificación de la eficacia de las medidas del Plan que están siendo implantadas y la detección de posibles acciones correctivas yo/preventivas, que deberían incorporarse al Plan y acometerse (Act).

Descargar Guía completa sobre la Nueva NIS2

Otros artículos de la serie: